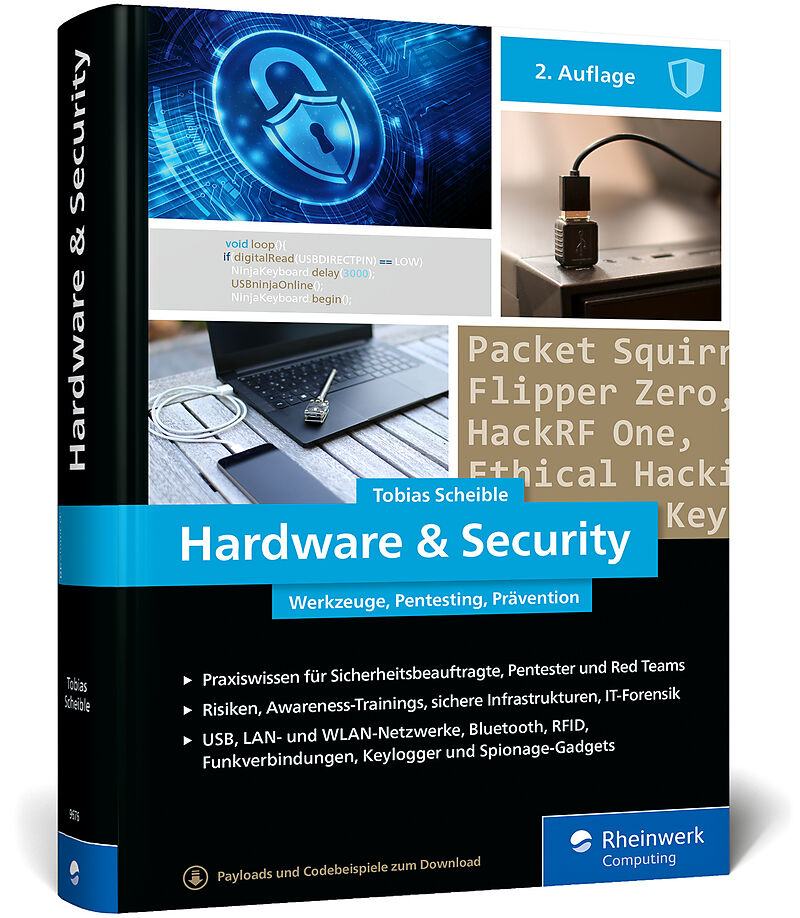

Hardware & Security

Beschreibung

Umfassend für Sicherheit sorgenManipulierte USB-Sticks, unscheinbare Keylogger, falsche Access-Points, geklonte RFID-Karten die Gefahren für Ihre IT-Infrastruktur beschränken sich nicht auf Attacken von Viren und Trojanern. Dieses Handbuch zeigt Ihnen, wie Sie...Format auswählen

- Fester EinbandCHF 67.20

Wird oft zusammen gekauft

Andere Kunden kauften auch

Beschreibung

Umfassend für Sicherheit sorgenManipulierte USB-Sticks, unscheinbare Keylogger, falsche Access-Points, geklonte RFID-Karten die Gefahren für Ihre IT-Infrastruktur beschränken sich nicht auf Attacken von Viren und Trojanern. Dieses Handbuch zeigt Ihnen, wie Sie Ihre Rechnersysteme und Netzwerke umfassend vor Hardware-Angriffen schützen. Sorgen Sie proaktiv für Sicherheit, indem Sie Ihre Mitarbeiter*innen für die Bedrohungen sensibilisieren und die Werkzeuge der Angreifer detailliert kennenlernen. Denn nur mit einem ganzheitlichen Blick auf die Bedrohungslage gelingt es Ihnen, Industriespionage, Ransomware-Angriffe und andere Attacken richtig zu bekämpfen.Praxiswissen für Sicherheitsbeauftragte und Red TeamsRisiken kennen, Awareness herstellen, Infrastruktur absichernUSB, Netzwerke, SDR, Bluetooth, RFID, Keylogger, Spionage-Gadgets Aus dem Inhalt:Planung, Durchführung und Auswertung von PenetrationstestsRed Teaming in der PraxisAngriffsszenarien und LaborumgebungSecurity Awareness schulenSpionage-Gadgets: GPS-Tracker, Kameras, Aufnahmegeräte, Key- und ScreenloggerAngriffe über die USB-Schnittstelle: Rubber Ducky, Digispark, USBKill und mehrWLAN-Verbindungen manipulieren: WiFi Deauther, WiFi PineappleKabelgebunden Netzwerke ausspionieren: Throwing Star LAN Tap, Packet SquirrellFunkverbindungen stören: Crazyradio PA, HackRF One, Störsender und mehrRFID-Tags duplizieren und manipulieren: Proxmark, iCopy-X, NFCKillBluetooth tracken und abhören: Bluefruit LE Sniffer, Ubertooth One und BBC micro:BoardsLilyGo, Raspberry Pi Zero, Flipper Zero und mehrGefundene Hardware analysieren, Datenspeicher auslesen und Netzwerkverkehr überwachen

»Ganz klar: Dieses Buch ist nicht für Techniklaien geschrieben. Es richtet sich an IT-Sicherheitsverantwortliche, Penetrationstester, Admins, Red-Teams und Menschen, die beruflich Systeme absichern oder angreifen und zwar auf hohem Niveau. Auch wenn ambitionierte Einsteiger mit technischem Interesse hier viel lernen können, braucht es ein gewisses Grundverständnis für Netzwerk- und Betriebssystemarchitektur, um das volle Potenzial zu entfalten. Was das Buch aber leistet: Es füllt eine Lücke. Es geht dahin, wo andere Sicherheitsbücher oft nur andeuten. Und es tut das mit einem fundierten, praxisorientierten Ansatz, der aufzeigt, wie wichtig Hardware-Sicherheit als Teil des großen Ganzen ist.«

Vorwort

Werkzeuge, Pentesting, Prävention. So beugen Sie Hacking-Angriffen und Sicherheitslücken vor Ausgabe 2025

Autorentext

Tobias Scheible ist begeisterter Informatiker und wissenschaftlicher Mitarbeiter an der Hochschule Albstadt-Sigmaringen. Dort ist er am Institut für wissenschaftliche Weiterbildung (IWW) als Dozent im Hochschulzertifikatsprogramm tätig und hält berufsbegleitende Module in den Bereichen Netzsicherheit, Internettechnologien und IT-Forensik. Darüber hinaus hält er Vorträge und Workshops für Verbände und Unternehmen u. a. auch offene Veranstaltungen für den VDI. Mit viel Leidenschaft schreibt er in seinem Blog scheible.it über IT-Sicherheitsthemen. Seine Schwerpunkte liegen im Bereich IT Security Hardware, Web Application Security, Web Forensics und benutzerzentrierte Didaktik.

Klappentext

Manipulierte USB-Sticks, unscheinbare Keylogger, falsche Access-Points, geklonte RFID-Karten - die Gefahren für Ihre IT-Infrastruktur beschränken sich nicht auf Attacken von Viren und Trojanern. Tobias Scheible zeigt Ihnen in diesem Handbuch, wie Sie Ihre Rechnersysteme und Netzwerke umfassend vor Hardware-Angriffen schützen. Sorgen Sie proaktiv für Sicherheit, indem Sie Ihre Mitarbeiter*innen für die Bedrohungen sensibilisieren und die Werkzeuge der Angreifer detailliert kennenlernen. Denn nur mit einem ganzheitlichen Blick auf die Bedrohungslage gelingt es Ihnen, Industriespionage, Ransomware-Angriffe und andere Attacken richtig zu bekämpfen. Aus dem Inhalt: Planung, Durchführung und Auswertung von Penetrationstests Red Teaming in der Praxis Angriffsszenarien und Laborumgebung Security Awareness schulen Spionage-Gadgets: GPS-Tracker, Kameras, Aufnahmegeräte, Key- und Screenlogger Angriffe über die USB-Schnittstelle: Rubber Ducky, Digispark, USBKill und mehr WLAN-Verbindungen manipulieren: WiFi Deauther, WiFi Pineapple Kabelgebunden Netzwerke ausspionieren: Throwing Star LAN Tap, Packet Squirrell Funkverbindungen stören: Crazyradio PA, HackRF One, Störsender und mehr RFID-Tags duplizieren und manipulieren: Proxmark, iCopy-X, NFCKill Bluetooth tracken und abhören: Bluefruit LE Sniffer, Ubertooth One und BBC micro:Boards LilyGo, Raspberry Pi Zero, Flipper Zero und mehr Gefundene Hardware analysieren, Datenspeicher auslesen und Netzwerkverkehr überwachen

Inhalt

Geleitwort ... 17

1. Einleitung ... 19

1.1 ... An wen richtet sich dieses Buch? ... 20

1.2 ... Was wird in diesem Buch vermittelt? ... 21

1.3 ... Wie ist dieses Buch aufgebaut? ... 21

1.4 ... Über den Autor ... 25

1.5 ... Materialien zum Buch ... 26

TEIL I. IT-Sicherheitspenetrationstests durchführen ... 27

2. IT-Sicherheitspenetrationstests ... 29

2.1 ... Einstieg: Was sind Pentests? ... 30

2.2 ... Eigenschaften von Penetrationstests ... 39

2.3 ... Ablauf von Penetrationstests ... 44

2.4 ... Bewertung von Schwachstellen ... 48

2.5 ... Behebung von Schwachstellen ... 51

3. Red Teaming als Methode ... 53

3.1 ... Red Teaming erfolgreich einsetzen ... 55

3.2 ... Ablauf des Red Teamings ... 59

3.3 ... Die Variante »Purple Team« ... 62

4. Testszenarien in der Praxis ... 65

4.1 ... Szenario A: WLAN-Überwachungskamera testen ... 66

4.2 ... Szenario B: RFID-Zugangskarten für ein Schließsystem untersuchen ... 79

4.3 ... Szenario C: Netzwerkverbindungen eines Druckers überprüfen ... 87

4.4 ... Szenario D: Die Schnittstellen eines Client-Rechners analysieren ... 94

TEIL II. Awareness-Schulungen mit Pentest-Hardware ... 105

5. Security-Awareness-Schulungen ... 107

5.1 ... Social Engineering ... 108

5.2 ... Verschiedene Schulungsarten ... 109

5.3 ... Security-Awareness-Trainings mit Pentest-Hardware ... 111

6. Erfolgreiche Schulungsmethoden ... 115

6.1 ... Interesse wecken ... 116

6.2 ... Motivation fördern ... 118

6.3 ... Aktivierung steuern ... 119

6.4 ... Interaktion anregen ... 122

7. Schulungsszenarien in der Praxis ... 125

7.1 ... Szenario A: Verseuchter Arbeitsplatz ... 126

7.2 ... Szenario B: Hardware-Schnitzeljagd ... 129

7.3 ... Szenario C: USB-Sticks im öffentlichen Bereich ... 131

TEIL III. Hacking- & Pentest-Hardware-Tools ... 141

8. Pentest-Hardware ... 143

8.1 ... Überblick über die Hardware ... 144

8.2 ... Rechtliche Aspekte ... 150

8.3 ... Bezugsquellen ... 152

9. Heimliche Überwachung durch Spionage-Gadgets ... 155

9.1 ... Angriffsszenario ... 156

9.2 ... Mini-Aufnahmegeräte -- geheime Audioaufzeichnungen ... 159

9.3 ... GSM-Aufnahmegerät -- weltweite Audioübertragungen ... 162

9.4 ... Spionagekameras -- unbemerkte Videoaufnahmen ... 165

9.5 ... WLAN-Minikameras -- vielfältige Kameramodule ... 166

9.6 ... GPS-Tracker -- Position heimlich tracken und übermitteln ... 168

9.7 ... Gegenmaßnahmen ... 170

9.8 ... Analyse von gefundenen Geräten ... 173

10. Tastatureingaben und Monitorsignale mit Loggern aufzeichnen ... 175

10.1 ... Angriffsszenario ... 176

10.2 ... Keylogger -- unauffällige Tastaturüberwachung ... 179

10.3 ... Screenlogger -- heimliche Bildschirmüberwachung ... 194

10.4 ... Gegenmaßnahmen ... 207

10.5 ... Analyse von gefundenen Geräten ... 208

11. Angriffe über die USB-Schnittstelle ... 211

11.1 ... Angriffsszenario ... 213

11.2 ... BadUSB-Hardware ... 216

11.3 ... Steuerung per Bluetooth oder WLAN ... 257

11.4 ... U…